Cyberbezpieczeństwo wciąż niedoceniane

Wydaje się, że w świecie biznesu o cyberbezpieczeństwie mówi się cały czas, ale dane pozostają nieubłagane – to wciąż niewystarczająco. Oszustwa internetowe przybierają coraz to nowe formy, a zgodnie z treścią raportu State of Enterprise Cyber Risk in the Age of AI 2024 aż 10% przedsiębiorstw w Stanach Zjednoczonych nigdy nie przeprowadziło audytu bezpieczeństwa. Nieco ponad połowa przyznaje, że szuka luk w zabezpieczeniach nie częściej niż raz w tygodniu. Co więcej, aż 65% ankietowanych wciąż polega na planach bezpieczeństwa, które zostały przygotowane na dwa lata lub jeszcze dłuższy okres.

Biorąc pod uwagę to, jak szybko powstają nowe zagrożenia w sieci i jak ewoluują te, które są w teorii znane, mamy tu do czynienia z ogromną skalą niedopatrzeń. Autorzy omawianego raportu wskazują jednak na duży potencjał rozwoju sztucznej inteligencji w kontekście zwiększania cyberbezpieczeństwa w sektorze biznesowym. Nie można jednak zapominać o tym, że cyberoszuści również mają dostęp do narzędzi opartych na SI.

Nie posiadamy wiarygodnych danych dotyczących firm w Polsce, w związku z czym bezpiecznie będzie założyć, że jest podobnie lub nieco gorzej. Koniec końców jednak najistotniejsze jest to, by samemu odpowiedzieć na pytanie: czy moja firma wystarczająco silny nacisk kładzie na kwestie bezpieczeństwa? Oto, z czym muszą mierzyć się przedsiębiorstwa – nawet, jeśli o tym nie wiedzą.

Co to jest phishing?

Phishing to – mówiąc kolokwialnie – łowienie ofiar na przynętę. Skojarzenia z rybołówstwem są nieprzypadkowe. W języku angielskim łowienie ryb to fishing, które brzmi tak samo jak phishing właśnie.

W ramach phishingu internetowy oszust wysyła komunikaty, które są zamaskowane tak, by udawać wiadomości pochodzące z wiarygodnego źródła. W ten sposób stara się pozyskać od swojego celu poufne dane, takie jak:

- loginy i hasła,

- numery kart płatniczych,

- numery rachunków bankowych,

- dostępy do kont (prywatnych i firmowych),

- dane adresowe.

To oczywiście nie koniec listy – oszuści pozyskują tak wszelkiego rodzaju dane – te, które są im akurat potrzebne. Jak do tego dochodzi?

Przynęta przede wszystkim

Środkiem do realizacji oszustwa phishingowego są zazwyczaj e-maile, SMS-y, wiadomości wysyłane w komunikatorach internetowych czy połączenia telefoniczne. W przypadku SMS-ów możemy spotkać się także z określeniem smishing, a oszustwa dokonywane za pośrednictwem rozmów telefonicznych nazywa się często vishingiem.

Skuteczna przynęta to taka, która budzi zaufanie. Będzie to często mail wyglądający dokładnie tak, jak ten, który dostajemy od zaufanego nadawcy, wiadomość napisana w stylu osoby, którą znamy, SMS, który wygląda jak marketingowy, czy też rozmowa z pewną siebie osobą, podającą się za – na przykład – pracownika zaufanej instytucji.

Jak zweryfikować nadawcę? W przypadku phishingu e-mailowego sprawa jest stosunkowo prosta – należy sprawdzić adres nadawcy, bo to właśnie on często pomaga w zdemaskowaniu oszusta. Nie wystarczy zerknąć w pole nadawcy – treść w tym miejscu łatwo spreparować tak, by wyświetlała cokolwiek – choćby i nazwisko prezydenta USA.

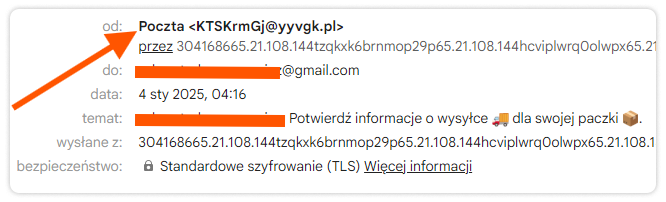

Oto przykład: w głównym widoku poczty nadawca wyświetlał się jedynie jako Poczta. Temat nie tylko zawierał imię i nazwisko odbiorcy, ale też informował o wysyłce. Któż z nas nie zamawiał w ostatnim czasie paczki w internecie? Właśnie ten fakt wykorzystują cyberprzestępcy, próbując nakłonić użytkowników do kliknięcia w pozostawiony w wiadomości link:

W powyższym przykładzie już szybki rzut oka na adres e-mail pozwala stwierdzić, że mamy do czynienia z próbą oszustwa. Cała zresztą wiadomość przygotowana jest niedbale. Nie znaczy to jednak, że jesteśmy bezpieczni – takie komunikaty wciąż są wysyłane, ponieważ w określonych warunkach muszą działać. Co więcej – wielu oszustów jest o wiele bardziej drobiazgowych, a odróżnienie ich wiadomości od oryginału bywa o wiele bardziej skomplikowane.

Jaki jest cel phishingu?

Najważniejsze w phishingu jest skłonienie ofiary do interakcji – chodzi o kliknięcie w link podany w wiadomości, pobranie wskazanej aplikacji (np. takiej, która zainfekuje telefon) lub podzielenie się danymi w trakcie rozmowy telefonicznej. Po przejściu na adres wskazany przez oszukańczy link, użytkownik może trafić na przykład na witrynę phishingową – taką, która wygląda bliźniaczo podobnie do strony logowania banku, w którym ofiara oszusta ma swoje konto. Następnym krokiem jest już tylko zalogowanie się, dzięki czemu oszust otrzymuje dostęp do konta.

Oczywistym i ostatecznym celem phishingu jest więc uzyskanie dostępu do kont bankowych lub pozyskanie wrażliwych danych, które będzie można sprzedać. Osobom tym często wystarczy zdobycie danych do konta mailowego, co pozwoli im na włamanie się i zmianę haseł do większości pozostałych kont, które użytkownik może posiadać.

Ważne!

Najniebezpieczniejszą odmianą phishingu jest tak zwany spear phishing, który swą nazwę zawdzięcza polowaniom na wieloryby. Spear to po angielsku włócznia. Spear phishing to nic innego, jak próba zaatakowania konkretnej osoby lub organizacji, czyli oszustwo wymierzone i zaplanowane w taki sposób, by zaszkodzić sprecyzowanemu celowi. To szczególnie niebezpieczne, bo oszuści uprawiający spear phishing dysponują zwykle o wiele większą wiedzą na temat wybranej ofiary niż ci, którzy atakują masowo.

Istnieje także metoda phishingu nazwana whalingiem, czyli wprost – polowaniem na wieloryby. Chodzi o zaatakowanie w precyzyjny sposób osoby decyzyjnej lub piastującej wysokie stanowisko w firmie. Wszystko po to, by – po zakończonym sukcesem ataku – otrzymać dostęp do wrażliwych, tajnych i wartościowych danych na temat firmy, klientów czy konkurencji.

Jak bronić się przed phishingiem w wiadomościach e-mail?

Oto kilka podstawowych porad, które pomogą Tobie i pracownikom Twojej firmy ochronić się przed utratą danych w wyniku phishingu. Każdą z nich można (a nawet trzeba!) zastosować od razu, bez konieczności przygotowywania się.

Zawsze sprawdzaj, w co klikasz

Linki w wiadomościach e-mail czy na stronach internetowych możesz sprawdzić, najeżdżając na nie kursorem myszy. Większość przeglądarek internetowych wyświetli wówczas pasek z adresem docelowym u dołu wyświetlanej strony. Na urządzeniach mobilnych wystarczy przytrzymać dłużej hiperłącze, by wyświetlił się skrywany pod nim adres.

Przyglądaj się odwiedzanym adresom

Mogą one być łudząco podobne do tych właściwych – czasem jedna literka czy kropka postawiona w niewłaściwym miejscu sprawi, że trafisz na zupełnie inną witrynę niż się spodziewasz.

Uważaj przy logowaniu

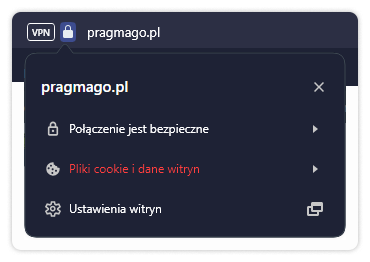

Gdy logujesz się do poczty, konta bankowego lub innych ważnych miejsc, sprawdzaj pasek adresowy w przeglądarce. Każda strona, na której pozostawiasz swoje dane, powinna być chroniona certyfikatem SSL – poznasz to po ikonie kłódki umieszczonej po lewej stronie adresu. Gdy ją klikniesz, otrzymasz szczegółowe informacje dotyczące certyfikatu:

Regularnie aktualizuj przeglądarkę, z której korzystasz

Jeżeli to możliwe, włącz automatyczne aktualizacje. Przestarzałe wersje przeglądarek są bardziej podatne na ataki i nie pomogą Ci w wykrywaniu prób oszustwa.

Raportuj podejrzane wiadomości

Jeżeli otrzymasz komunikat z linkiem, który może być próbą oszustwa, nie pozostawiaj tego faktu bez reakcji. Zgłoś tę wiadomość administratorowi sieci, nie otwieraj e-maila, a już w żadnym wypadku nie klikaj w odnośnik.

Jak ochronić firmę przed phishingiem?

Twoja firma powinna wiedzieć, jak bronić się przed phishingiem. Samo rozesłanie wiadomości z dobrymi praktykami (na przykład wymienionymi powyżej) do wszystkich pracowników może nie wystarczyć. Warto w ramach organizacji wprowadzić konkretne działania, mające na celu długoterminowe zabezpieczenie pracowników (i danych firmowych) przed oszustwami.

Lepsze zabezpieczenia

Menedżer haseł, dwuskładnikowe uwierzytelnianie, aktualne oprogramowanie antywirusowe i anti-malware, silnie zabezpieczone sieci Wi-Fi – to wszystko rozwiązania, które same w sobie nie sprawią, że phishing przestanie dotyczyć Twojej firmy, ale wyraźnie pomogą w wykrywaniu i odpieraniu ataków.

Szkolenia dotyczące phishingu

Twoi pracownicy muszą wiedzieć, na co mają zwracać uwagę podczas pracy w internecie. Zorganizuj im szkolenie z ochrony przed phishingiem i zadbaj o to, by uczestnicy mieli możliwość sprawdzenia swojej uważności. Szkolenie nie musi kończyć się egzaminem, ale możesz poprosić prowadzących o przygotowanie quizu, który uświadomi pracownikom, jak bardzo wyczuleni są na próby oszustwa.

Bezpieczna komunikacja wewnętrzna

Oszuści najczęściej atakują mailowo z jednego prostego względu: to najłatwiejsze. Wewnętrzna komunikacja Twojej firmy nie musi więc odbywać się mailowo. Choć to zdecydowanie najwygodniejsze rozwiązanie (zwłaszcza gdy komunikacja jest wewnętrzna tylko częściowo i czasem przeplata się z zewnętrzną), warto rozważyć skorzystanie z komunikatora, który posłuży jedynie wewnętrznie i sformułować klarowne zasady korzystania z niego.

Spoofing – co to jest?

Innym zagrożeniem, czyhającym na firmy i konsumentów w internecie, jest spoofing. To rodzaj oszustwa, w ramach którego atakujący podszywa się pod pracownika instytucji lub konkretną osobę fizyczną w celu wyłudzenia danych.

Znane nam są głośne przypadki sytuacji, w których oszukana osoba wysyła duże pieniądze oszustom myśląc, że finansuje koszty pilnej operacji dla Brada Pitta czy koszt przelotu do kraju Scarlett Johansson. Choć artykuły na ten temat wywołują zwykle ogólną wesołość, w rzeczywistości to tylko jaskrawe przykłady realnego zagrożenia, które może dotyczyć wszystkich.

Spoofing w skrócie

W ramach tej techniki oszust podszywa się pod adres e-mail, numer telefonu czy adres IP i kontaktuje się z ofiarą. To bardziej wyrafinowana forma phishingu, która opiera się podstawowym technikom obrony. Nic nie da sprawdzenie numeru telefonu dzwoniącego, ponieważ – jeżeli oszust dobrze się przygotował – będzie to prawidłowy numer, taki sam, jaki znajdziemy na stronie banku czy innej instytucji, pod którą się podszywa.

Jeżeli więc cokolwiek budzi Twoje wątpliwości, wykonaj kilka kroków, które pomogą Ci ochronić się przed oszustwem.

Zachowaj ostrożność

To ogólna zasada, ale warto mieć ją z tyłu głowy zawsze, szczególnie gdy kontaktuje się z Tobą ktoś podający się za pracownika banku czy innej ważnej instytucji. Jeżeli nie masz pewności, czy rozmawiasz z prawdziwym konsultantem, zapisz numer, z którego dzwoni, porównaj z oficjalnym numerem banku i oddzwoń, jeżeli jest prawidłowy.

Pamiętaj, że oszuści tylko podszywają się pod numer instytucji, nie mają do niego tak naprawdę dostępu. Jeżeli więc zadzwonisz na właściwy numer, połączysz się z bankiem, nie z oszustem.

Po połączeniu z instytucją, zapytaj o to, czy ktoś kontaktował się z Tobą oraz podaj dane personalne osoby, która do Ciebie dzwoniła – o ile się przedstawiła.

Sprawdź, jak zweryfikować pracowników instytucji

Wiele banków i instytucji finansowych udostępnia szczegółowe informacje na temat tego, w jaki sposób można zweryfikować, czy osoba dzwoniąca to faktycznie pracownik danej instytucji. Odwiedź stronę swojego banku i sprawdź, by w przyszłości móc z łatwością sprawdzić, kto się z Tobą skontaktował. Część banków udostępnia możliwość weryfikacji w aplikacji mobilnej.

Nie podawaj danych, nie klikaj w linki

Żaden pracownik banku czy innej instytucji nie poprosi o podanie prywatnych danych, haseł, kodów dostępu czy innych wrażliwych informacji. Jeśli taka prośba padnie ze strony dzwoniącego, zakończ połączenie i zgłoś sprawę do swojego banku.

Podobnie zachowaj się w przypadku, gdy oszust wysyła jakiekolwiek odnośniki lub załączniki. Nie klikaj i nie otwieraj ich, o ile nie masz pewności, co zawierają i kto jest ich nadawcą.

Pharming – co to jest?

Przy okazji opisywania phishingu wspomnieliśmy o witrynach phishingowych. To strony internetowe, które – nierzadko z powodzeniem – udają oficjalną stronę banku, sklepu czy innego portalu, by skłonić ofiary do zalogowania się i pozostawienia tym samym swoich danych dostępowych.

Tworzenie tych witryn i “podmienianie” tych właściwych na służące do oszustwa to właśnie jeden z rodzajów pharmingu. W ramach pharmingu oszuści instalują na komputerze swojego celu złośliwe oprogramowanie, które przekierowuje użytkownika – niezauważalnie – na stronę odpowiednio przygotowaną przez oszusta.

Przykład:

Pan Rafał chce wykonać kilka przelewów. Uruchamia komputer, nie wiedząc, że ten jest zainfekowany złośliwym oprogramowaniem. Włącza przeglądarkę internetową i wpisuje adres strony internetowej banku. W tym momencie działający w tle program uruchamia przekierowanie i zamiast na stronę banku, pan Rafał trafia na witrynę przygotowaną przez oszusta.

Strona wygląda identycznie, więc – o ile pan Rafał nie zachowa daleko idącej ostrożności – zamiast zalogować się na stronę banku, wprowadzi dane dostępowe do swojego konta w formularz logowania, a ten prześle je wprost do bazy danych oszusta.

Jak się obronić przed pharmingiem?

W wielu przypadkach należyta ostrożność powinna wystarczyć. Oto trzy proste sposoby, które znacząco zwiększą Twoje możliwości w walce z pharmingiem.

Zabezpiecz połączenie sieciowe

Popularnym i często katastrofalnym w skutkach błędem jest pozostawanie przy haśle do sieci (domowej lub firmowej) nadanym przez dostawcę połączenia. Warto nadać silne hasło zarówno sieci Wi-Fi, jak i routerowi. Bezpieczne hasło powinno zawierać cyfry, duże i małe litery oraz znaki specjalne. Dla bezpieczeństwa należy także co jakiś czas zmieniać hasło.

Zawsze sprawdzaj pasek adresowy

Wspominaliśmy już o tym przy okazji omawiania phishingu. Jeżeli przechodzisz na stronę banku lub innej ważnej instytucji, a także w miejsca, w których logujesz się na jakiekolwiek konto, przed wpisaniem loginu i hasła zweryfikuj, czy zgadza się adres witryny oraz czy posiada ona certyfikat SSL (ikona kłódki po lewej od adresu). Należy też sprawdzić, kto jest dostawcą certyfikatu.

Zadbaj o oprogramowanie antywirusowe

Choć skuteczność tzw. “antywirusów” bywa przedmiotem dyskusji, sprawa jest banalnie prosta: lepiej dysponować nawet jakąkolwiek ochroną – nawet niedoskonałą – niż żadną. Aby jednak wykorzystać potencjał narzędzi do zwalczania złośliwego oprogramowania, należy stosować się do trzech zasad:

Po pierwsze: regularnie aktualizuj bazy wirusów.

Po drugie: regularnie skanuj komputer w poszukiwaniu zagrożeń.

Po trzecie: uważnie czytaj komunikaty wysyłane przez oprogramowanie.

Warto zwrócić szczególną uwagę na tę ostatnią zasadę – wiele zagrożeń trafia na komputery użytkowników mimo że systemy antywirusowe je wykryły. Często osoby korzystające z komputerów machinalnie wyłączają powiadomienia lub dopuszczają uruchamianie aplikacji pochodzących z nieznanego źródła, by jak najszybciej zrobić to, co zamierzały (i nie tracić czasu na poszukiwanie alternatywy).

Zablokuj możliwość instalacji oprogramowania na komputerach firmowych

Wiele firm decyduje się na ten krok, by zwiększyć bezpieczeństwo komputerów w firmie. Znane są bowiem przypadki, w których pracownicy pobierali aplikacje z nieznanych źródeł, które z czasem okazywały się zawierać złośliwe oprogramowanie. Blokada instalacji to jeden ze sposobów na zmniejszenie prawdopodobieństwa wystąpienia oszustwa.

Spam i spamming – co to jest?

Wszyscy mierzymy się ze spamem, czyli otrzymywaniem niepotrzebnych, niechcianych, często irytujących, a czasem groźnych wiadomości. Choć wypowiadanie wojny spamowi wydaje się równie skuteczne, co walka z wiatrakami, pozostawianie niechcianych wiadomości samym sobie jest zdecydowanie złym rozwiązaniem.

W 2023 roku około 45% wszystkich wiadomości e-mail stanowił spam. W 2024 roku ten i tak wysoki odsetek wzrósł do poziomu 46,8%. Problem dotyczy wszystkich bez wyjątku – co więcej: część internautów skarży się, że nierzadko otrzymuje więcej wiadomości niechcianych niż tych, których faktycznie oczekują.

Skąd się bierze spam?

Nasze skrzynki mailowe przyjmują dziesiątki niechcianych wiadomości dziennie. W jaki sposób tam trafiają? Adresy e-mail krążą po sieci w sposób, którego – na tym etapie – zwyczajnie nie da się kontrolować. Wycieki danych, zakupione bazy danych – to wszystko sposoby, w jaki autorzy spamu wchodzą w posiadanie setek tysięcy adresów. E-mail marketing dziś nie może opierać się na spammingu, ale przez lata nie było to oczywiste.

Spamming zazwyczaj jest działaniem masowym – szacuje się, że każdego dnia na świecie wysyła się sto miliardów niechcianych wiadomości. Twoja skrzynka pocztowa prawdopodobnie wychwytuje większość spamu, wrzucając go automatycznie do odpowiedniej kategorii. Część niechcianych wiadomości znajduje jednak drogę do Twojej skrzynki odbiorczej, dlatego po raz kolejny apelujemy o zachowanie szczególnej ostrożności.

Jeżeli wiadomość wydaje się podejrzana, nie ma sensu nawet jej otwierać. Zamiast tego zgłoś ją jako spam, a jeśli trzeba, zablokuj nadawcę, by nie mógł przesyłać więcej wiadomości na Twój adres e-mail.

Czy istnieje spam poza mailem?

Odpowiedź – niestety – brzmi: tak. Spam już dawno temu dotarł do SMS-ów, komunikatorów internetowych czy skrzynek odbiorczych w mediach społecznościowych. Co więcej – popularny jest spam połączony z podszywaniem się pod osobę, zwłaszcza w social mediach. Oszuści, którzy uzyskują dostęp do konta w mediach społecznościowych, wykorzystują często możliwość dotarcia do jej znajomych w celu wyłudzenia danych lub sprokurowania kliknięcia w link zawierający złośliwe oprogramowanie.

Wspominaliśmy już o tym wcześniej, ale warto to podkreślić – otrzymanie wiadomości ze znanego numeru SMS, od kontaktu na LinkedInie czy z maila firmy, z którą prowadzimy interesy, nie oznacza, że wszystko jest w porządku. Dlatego tak istotne jest uważne czytanie otrzymywanych wiadomości i zwracanie na każde odstępstwa od reguły (brak stopki w mailu biznesowym, inny styl pisania wiadomości, skrócone linki itp.).

Jak bronić się przed spamem?

Niestety nie istnieje oprogramowanie, które całkowicie wyeliminuje spam ze wszystkich kanałów komunikacji. Jest jednak kilka rzeczy, które możemy zrobić, by ograniczyć spam i nie paść ofiarą oszustwa.

Weryfikacja autora

Jeżeli otrzymujemy wiadomość od nieznanego nadawcy, od którego wiadomości się nie spodziewaliśmy – należy ją zignorować, usunąć, a najlepiej zablokować nadawcę i zgłosić fakt otrzymania spamu administratorowi sieci (na przykład w firmie). Jeżeli wydaje się być znana nam osoba, warto zastosować – po kolei – następujące środki ostrożności:

- Sprawdź dokładnie adres e-mail nadawcy pod kątem literówek. Jeżeli choć jeden znak się nie zgadza – to spam.

- Przeczytaj uważnie treść wiadomości i zwróć uwagę na jej wygląd. Jeżeli treść budzi wątpliwości lub układ maila nie odpowiada standardowi, skontaktuj się z nadawcą i upewnij się, że wiadomość pochodzi od niego.

- Jeżeli w treści komunikatu pojawiają się linki i zachęta do kliknięcia – zachowaj szczególną ostrożność.

- Przesuń kursor myszy nad hiperłącze i sprawdź, dokąd prowadzi. Jeżeli wciąż nie masz pewności, wróć do punktu 2., czyli zweryfikuj, czy nadawca miał zamiar wysłać Ci właśnie ten link.

- Jeżeli nadawca zastosował skrócony link (będzie widoczny jako np. bit.ly, tnij.to, tiny.url oraz następujące po tej sekwencji ciągi znaków), nie klikaj. W korespondencji biznesowej skracanie linków rzadko się stosuje. Jeżeli jednak do tego dojdzie i przypuszczasz, że to faktyczny nadawca postanowił skrócić łącze – wróć do punktu 2.

Po przejściu powyższych kroków, jeśli wciąż nie masz pewności, czy wiadomość jest godna zaufania, bądź wiesz już, że to spam, możesz:

- zgłosić wiadomość jako spam,

- usunąć ją (najlepiej po uprzednim zgłoszeniu),

- dodać adres nadawcy na czarną listę,

- zasugerować administratorowi sieci dodanie adresu nadawcy na “szarą listę”.

Ważne!

Greylisting to nieco bardziej skomplikowana technika niż proste dodawanie na czarną listę nadawców. Maile wysyłane przez adres umieszczony na szarej liście będą automatycznie odrzucane przez serwer odbiorcy przy pierwszej próbie dołączenia. Nadawca otrzyma informację o niemożności dostarczenia maila pod wskazany adres. Jeżeli jest to spam, nadawca najprawdopodobniej nie wyśle maila ponownie – bardziej opłacalne jest wysyłanie spamu na kolejne, nowe adresy e-mail.

Podsumowanie

Lista zagrożeń czyhających w sieci jest długa i stale się zmienia. Najlepszą obroną przed oszustami jest stała czujność i stosowanie się do zasady ograniczonego zaufania. Dbanie o bezpieczeństwo w firmie z kolei nie powinno się ograniczać do tych dwóch punktów. Zadbaj o regularne szkolenia z bezpieczeństwa dla swoich pracowników, a także o aktualizowanie zabezpieczeń, gdy tylko to możliwe. Sprawdzaj, jakie oprogramowanie jest zainstalowane na firmowych komputerach i dbaj o zabezpieczenia sieci.